Los delincuentes ya han comenzado a explotar las herramientas de hacking de la NSA filtradas el fin de semana pasado por ShadowBrokers y esto se ve facilitado porque hay cientos o miles de sistemas Windows vulnerables y expuestos a Internet.

Los delincuentes ya han comenzado a explotar las herramientas de hacking de la NSA filtradas el fin de semana pasado por ShadowBrokers y esto se ve facilitado porque hay cientos o miles de sistemas Windows vulnerables y expuestos a Internet.

El conjunto de herramientas de hacking está orientado a Windows XP, Windows Server 2003, Windows 7 y 8 y Windows 2012. Microsoft liberó los parches MS17-010 para todas las vulnerabilidades explotadas, pero aún existen riesgos en sistemas no compatibles, así como con aquellos que aún no han instalado los parches.

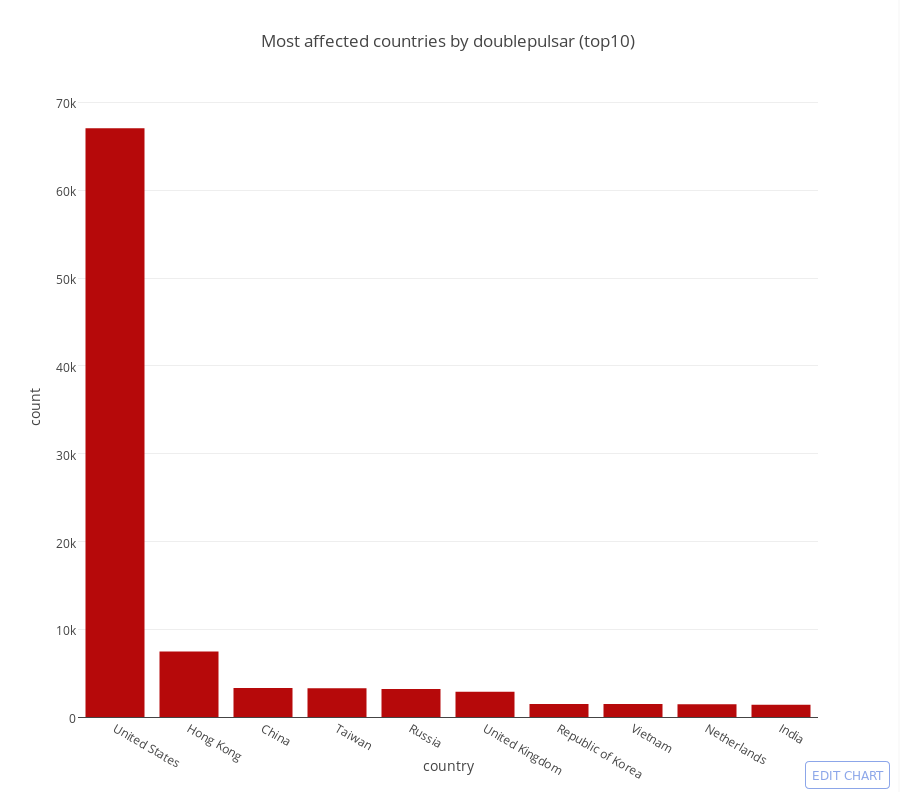

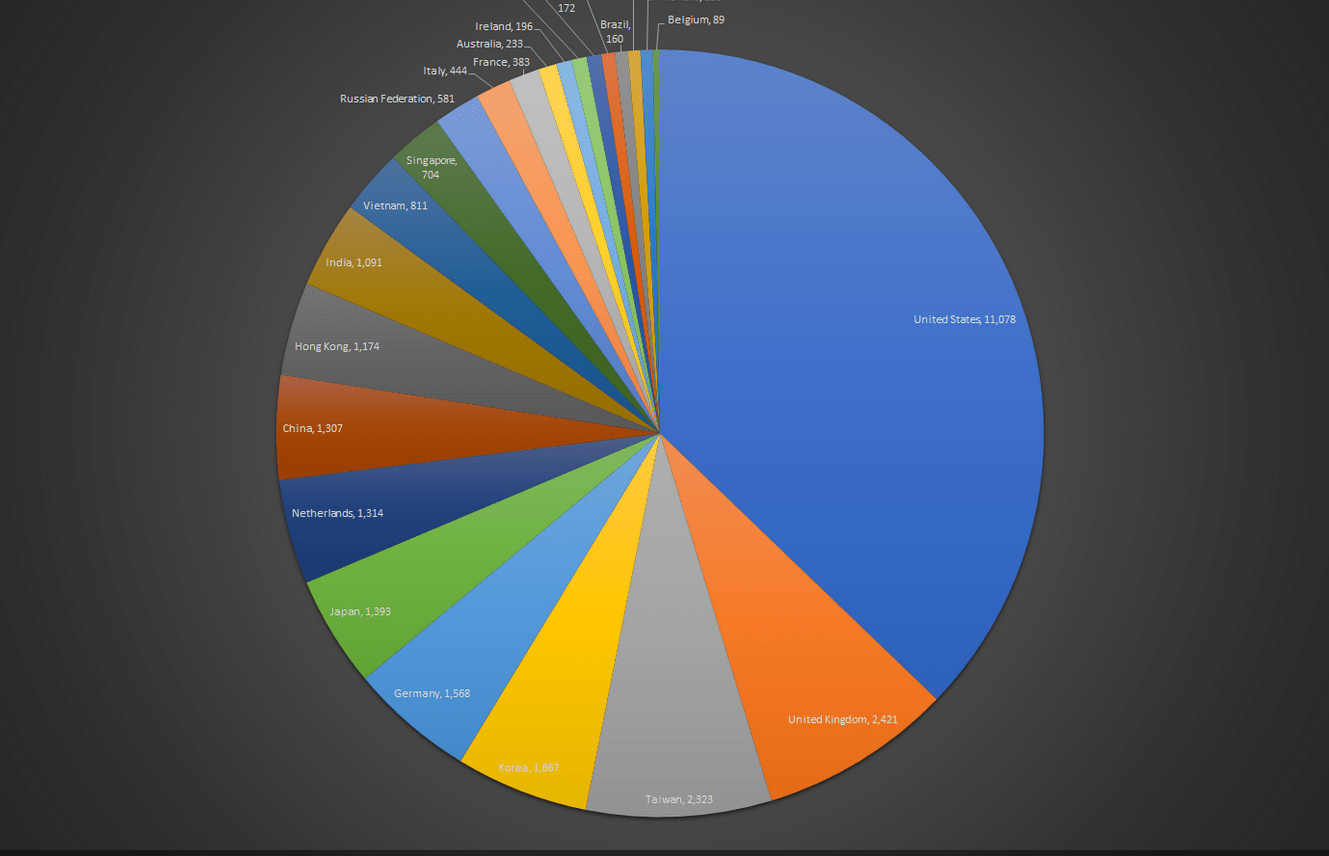

Múltiples investigadores de seguridad han realizado análisis en masa en los últimos días y han encontrado decenas de miles de computadoras Windows en todo el mundo infectadas con DoublePulsar, el implante espía de la NSA. Los investigadores han publicado una herramienta gratuita en GitHub para que cualquiera pueda usarla.

DoublePulsar es una puerta trasera utilizada para inyectar y ejecutar código malicioso en sistemas ya infectados, y se instala utilizando la vulnerabilidad EternalBlue que se dirige a los servicios de intercambio de archivos SMB en Windows (puerto 445). Para comprometer una máquina, se debe estar ejecutando una versión vulnerable del sistema operativo Windows con servicio SMB expuesto.

Los investigadores de la firma Suiza Binary Edge realizaron una búsqueda en Internet y detectaron más de 107.000 computadoras Windows infectadas con DoublePulsar. Otro análisis de Errata Security detectó aproximadamente 41.000 máquinas infectadas, mientras que los investigadores de Below0day detectó más de 30.000 máquinas infectadas, la mayoría de las cuales se encontraban en Estados Unidos.

Los sistemas que siguen utilizando plataformas fueras de ciclo de actualización como Windows XP, Windows Server 2003 e IIS 6.0 seguirán siendo vulnerables y víctimas de DoublePulsar.

Mientras tanto, los usuarios de Windows que no han aplicado MS17-010, se recomienda encarecidamente descargar e implementar los parches lo antes posible.

Fuente: HackerNews | SeguInfo

Visitas: 23