Ayer se publicaron dos PoC para una vulnerabilidad crítica en Citrix (CVE-2019-19781), lo que permite que ahora los ataques sean triviales para la mayoría de los delincuentes. La vulnerabilidad es tan grave que se considera uno de los errores más peligrosos revelados en los últimos años. Todavía no hay parche casi un mes después y, se supone que se publicará a fin de enero.

Ayer se publicaron dos PoC para una vulnerabilidad crítica en Citrix (CVE-2019-19781), lo que permite que ahora los ataques sean triviales para la mayoría de los delincuentes. La vulnerabilidad es tan grave que se considera uno de los errores más peligrosos revelados en los últimos años. Todavía no hay parche casi un mes después y, se supone que se publicará a fin de enero.

Denominada Shitrix, esta vulnerabilidad afecta a Citrix Application Delivery Controller (ADC), anteriormente conocido como NetScaler ADC, y Citrix Gateway, anteriormente conocido como NetScaler Gateway.

La vulnerabilidad es un error de path traversal que puede ser explotado desde Internet por un atacante y sin proporcionar credenciales de autenticación para el dispositivo afectado. Todo lo que un atacante tiene que hacer es enviar una solicitud manipulada al dispositivo vulnerable de Citrix, junto con el código de explotación que desean ejecutar en el dispositivo.

El error fue descubierto e informado a Citrix por Mikhail Klyuchnikov, investigador de la firma de seguridad del Reino Unido Positive Technologies. Klyuchnikov dijo que en el momento en que encontró el error, había más de 80.000 organizaciones ejecutando instancias vulnerables de Citrix.

El 17 de diciembre, Citrix lanzó un aviso de seguridad para sus clientes, pero la compañía no lanzó un parche. En cambio, Citrix publicó una página de soporte que detalla algunas mitigaciones en forma de ajustes de configuración. Casi un mes después, Citrix aún no ha lanzado un parche, a pesar de la gravedad del error y su gran impacto.

Mientras tanto, los atacantes han comenzado a descubrir cómo explotar el error, lo que muchos investigadores de seguridad dijeron que era trivial y que solo requería unas pocas líneas de código.

Los escaneos han estado ocurriendo durante semanas, pero los intentos de explotación también han comenzado hace al menos tres días, según varios expertos en seguridad y empresas de ciberseguridad que ejecutan servidores honeypot.

La gravedad del error y el claro peligro para los sistemas empresariales no pasaron desapercibidos. En las últimas semanas, expertos en seguridad, funcionarios gubernamentales, agencias gubernamentales de ciberseguridad, equipos CERT y cualquier persona que entienda la seguridad empresarial básica han estado advirtiendo a las empresas que apliquen las mitigaciones de Citrix para evitar que los ataques exploten máquinas vulnerables hasta que Citrix finalmente se lance Una solución permanente en forma de parche.

Código de prueba de concepto ampliamente disponible

Si bien los ataques han aumentado lentamente en intensidad en los últimos días, la comunidad de seguridad creía que las cosas no se irían de las manos, ya que los atacantes aún tendrían que encontrar una manera de explotar los sistemas Citrix vulnerables, sin que haya una explotación pública conocida.

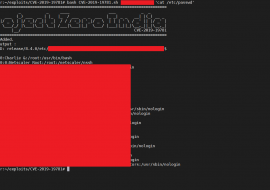

Esto cambió el viernes por la noche, cuando un grupo de investigadores de seguridad que se autodenominaban Project Zero India lanzó el primer código de explotación en forma de PoC para la vulnerabilidad CVE-2019-19781.

Unas horas más tarde, el equipo de TrustedSec siguió con su propia PoC. El equipo de TrustedSec había desarrollado su PoC a principios de esta semana, pero se negó a publicarlo porque sabía que publicar el código en Internet provocaría un aumento en los intentos de explotación.

La empresa de seguridad espera que las empresas usen su herramienta para probar sus redes en busca de instancias vulnerables de Citrix y si configuraron la mitigación de Citrix correctamente.

También han publicado en su blog, cómo analizar los sistemas Citrix en busca de cualquier posible compromiso.

Fuentes: ZDNet | Positive Technologies | MDSec | TrustedSec.

Visitas: 8