Investigadores de seguridad de la empresa RiskSense han conseguido portar EternalBlue a Windows 10. Recordemos que este es el exploit originalmente creado por la NSA, publicado por ShadowBrokers y luego utilizado por WannaCry.

Investigadores de seguridad de la empresa RiskSense han conseguido portar EternalBlue a Windows 10. Recordemos que este es el exploit originalmente creado por la NSA, publicado por ShadowBrokers y luego utilizado por WannaCry.

El frameworkork original incluía un exploit remoto para el kernel Microsoft Windows XP (Server 2003) y Microsoft Windows 7 (Server 2008 R2) y explota el servicio SMB (Server Message Block). Esta vulnerabilidad fue solucionada con la actualización MS17-010 pero ahora la idea es que los hackers puedan investigar cómo se comporta este malware en la última versión del sistema operativo de Microsoft.

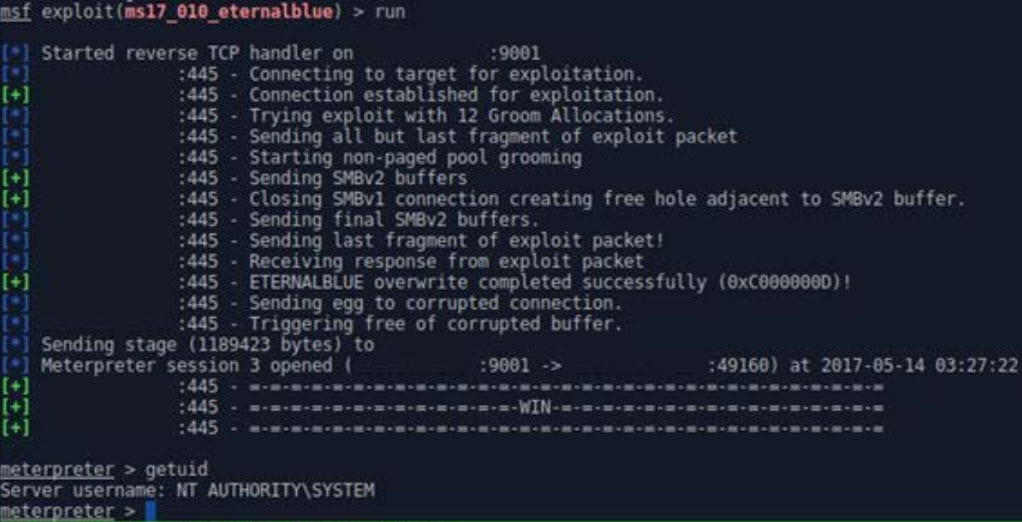

Para ello han creado un módulo Metasploit basado en el hack y con bastantes mejoras. Entre otras cosas, el exploit para Windows 10 ya no instala la puerta trasera de DoublePulsar y se ha reducido el tamaño del código del exploit en un 20%. El módulo fue desarrollado por @zerosum0x0 y @jennamagius.

Al parecer, se trata de una prueba de concepto en la que se lleva trabajando desde que Shadow Brokers filtraron las herramientas de la NSA. Los investigadores han publicado un informe en el que muestran qué es necesario para realizar la portación. En el documento el equipo ha analizado cómo usando registros de CPU del tamaño equivocado se provoca un fallo en los cálculos.

Según los investigadores este fallo provoca una reacción en cadena que culmina en la ejecución del código malicioso. Para los profesionales de RiskSense, EternalBlue es uno de los exploits más complejos a los que se han tenido que enfrentar.

Vale la pena señalar que este port sólo funciona en versiones de Windows 10 anteriores a Redstone 1. El documento no ofrece detalles técnicos que puedan ayudar a que otros actores independientes puedan crear su propia versión para Windows 10, aunque sí ofrece información a investigadores y empresas para lidiar con EternalBlue.

Visitas: 16