WikiLeaks ha publicado un nuevo lote de información sobre Vault7, en donde se detallan un conjunto de herramientas que está siendo utilizado por la CIA para infiltrarse en sistemas cerrados o air-gap (sin conexión a Internet).

WikiLeaks ha publicado un nuevo lote de información sobre Vault7, en donde se detallan un conjunto de herramientas que está siendo utilizado por la CIA para infiltrarse en sistemas cerrados o air-gap (sin conexión a Internet).

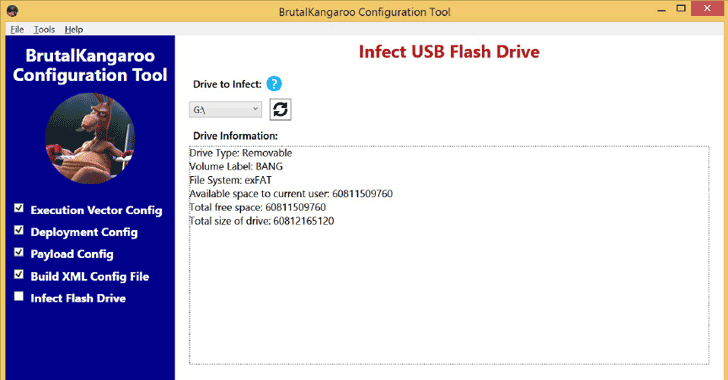

Bajo el nombre de Brutal Kangaroo, la Agencia Central de Inteligencia (CIA) diseñó una herramienta para infiltrarse en una una organización o empresa sin necesidad de acceso directo. La versión anterior de Brutal Kangaroo denominada EZCheese, explotaba una vulnerabilidad 0-Day hasta marzo de 2015, pero la versión más reciente usa vulnerabilidad relacionada con el manejo de archivos (denominadas EZCheese, RiverJack, Boomslang y Lachesis) en una funcionalidad Library-MS del sistema operativo.

Al igual que la mayoría de las técnicas de malware de air-gap, esta herramienta de hacking primero infecta una computadora conectada a Internet dentro de la organización y, a continuación, instala el malware Brutal Kangaroo en él. Incluso si es difícil llegar a una PC conectada a Internet dentro de la organización, se puede infectar una computadora de uno de los empleados y esperar a que el empleado inserte un USB en su computadora. Tan pronto como un usuario inserta el USB, se utiliza otra herramienta llamada Shattered Assurance para infectarlo con un malware llamado Derfting Deadline.

La unidad es infectada debido a una falla en el sistema operativo Windows que puede explotarse para cargar y ejecutar DLLs sin interacción del usuario. Cuando la unidad USB infectada se utiliza para compartir datos con otros equipos, el malware también se propaga a esos sistemas.

“Si varios ordenadores de la red cerrada están bajo el control de la CIA, forman una red encubierta para coordinar las tareas y el intercambio de datos. Aunque no está explícitamente en los documentos, este método de comprometer redes cerradas es muy similar a cómo funcionó Stuxnet”, dijo WikiLeaks .

Los componentes de Brutal Kangaroo crean una red encubierta personalizada dentro de la red cerrada objetivo y proporcionan funcionalidad para ejecutar recolección de información.

El malware entonces comienza a recolectar datos de las computadoras infectadas y, otro módulo llamado “Broken Promise”, analiza los datos para extraer información jugosa.

Hay 6 páginas adicionales sobre un módulo de escalamiento de privilegio y otras 8 páginas más con tres módulos “secretos”, aunque Wilieaks ha decidido publicarlas, seguramente porque darían información a delincuentes.

Filtraciones anteriores en el marco de Vault 7:

- El programa Pandemic permite instalar ‘troyanos’ en toda las computadoras de una red local que opera bajo Windows.

- El programa espía Athena es capaz de controlar todo el sistema informático de Microsoft Windows, incluyendo la configuración y el manejo de tareas, para descargar o cargar archivos desde o hacia un directorio específico.

- Los ‘software’ maliciosos AfterMidnight y Assassin están diseñados para operar dentro del sistema operativo Microsoft Windows, donde monitorean y reportan acciones en el equipo ‘host’ y ejecutan acciones especificadas por la CIA.

- El ‘malware’ llamado Archimedes permite hacerse rápidamente con el control de las computadoras de una red de área local (LAN), haciéndose pasar por una sesión común y corriente de navegadores de Internet.

- La herramienta Scribbles de laCIA permite etiquetar y rastrear documentos creados con el software de Microsoft Office filtrados por informantes o robados por “oficiales de Inteligencia extranjeros”.

- La herramienta Weeping Angel de la CIA puede grabar, enviar o almacenar audio a través del micrófono incorporado en las televisiones inteligentes de la serie F de Samsung.

- El ‘software’ Dark Matter está diseñado para infectar productos de la compañía estadounidense Apple aún después de borrar el disco duro y reinstalar el sistema operativo del dispositivo.

- El programa Marble ‘disfraza’ los ‘hackeos’ de la CIA impidiendo a los investigadores forenses atribuirles virus, troyanos y ataques cibernéticos.

- El programa malicioso Hive es usado por la agencia para enviar información desde máquinas atacadas por la CIA y permite hacerse con su control para efectuar tareas específicas.

- La herramienta Grasshopper, indetectable por la mayoría de programas antivirus, va destinada a crear datos dañinos de forma individual para el sistema Windows.

Fuente: The Hacker News

Visitas: 8