Investigadores de seguridad han revelado lo fácil que es hackear marcapasos y otros dispositivos relacionados con la salud. En 2012, el hacker Barnaby Jack ya había anunciado que podía tomar control de los marcapasos, y murió repentinamente en San Francisco llevádose el secreto a la tumba. Barnaby tenía planeado presentarse en la convención Black Hat una semana después, donde contaría cómo acceder a estos implantes.

Investigadores de seguridad han revelado lo fácil que es hackear marcapasos y otros dispositivos relacionados con la salud. En 2012, el hacker Barnaby Jack ya había anunciado que podía tomar control de los marcapasos, y murió repentinamente en San Francisco llevádose el secreto a la tumba. Barnaby tenía planeado presentarse en la convención Black Hat una semana después, donde contaría cómo acceder a estos implantes.

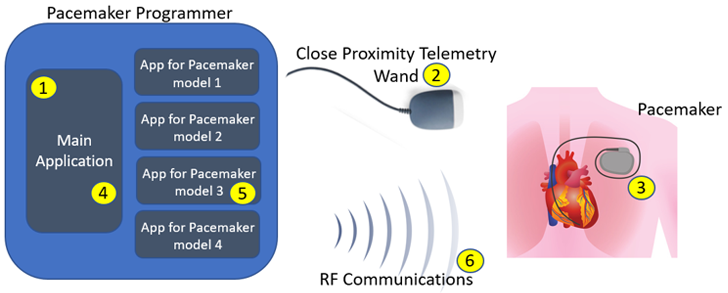

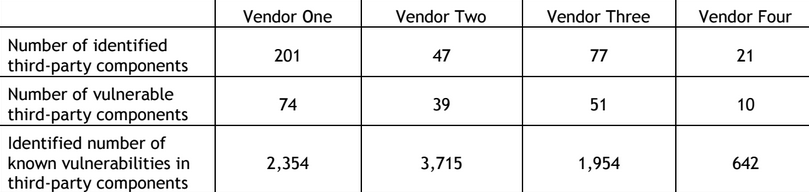

Ahora, un nuevo estudio [PDF] de Billy Rios y Jonathan Butts de la empresa Whitescope han puesto en evidencia la brutal inseguridad de la que “presumen” estos dispositivos; ninguno de los grandes fabricantes del sector se salvan. Los investigadores analizaron marcapasos, desfibriladores, y los sistemas usados para monitorizarlos, de cuatro fabricantes; los resultados son impactantes, habiendo encontrado más de 8000 vulnerabilidades diferentes en total.

Prácticamente todos los productos de los fabricantes contaban con algún tipo de bug de seguridad; los principales culpables eran librerías de terceros usadas en el código fuente de los dispositivos, que no habían sido actualizadas a la última versión. Aunque los bugs se encuentren y se solucionen, no sirve de mucho si los fabricantes siguen reutilizando el mismo código de siempre por comodidad.

En el caso de que el firmware de los dispositivos se pueda actualizar, las contraseñas suelen venir en el propio código (una de las peores prácticas de programación); por lo que es fácil introducir firmware falso que cambie la manera en la que funciona el marcapasos.

Esas no son las únicas prácticas peligrosas; más llamativo aún es que, cuando estos marcapasos se conectan con dispositivos de monitorización, no es necesario introducir ninguna contraseña.

Así que cualquiera puede acceder al marcapasos en cuanto obtenga una conexión; de hecho, no existe ningún sistema de autenticación con los servidores de las compañías para asegurarse de que el dispositivo al que se va a conectar es genuino.

No solo eso, sino que la comunicación no está cifrada; así que es muy fácil, obtener los datos que se retransmiten desde el marcapasos hasta los sistemas de monitorización. Algunos de estos sistemas incluyen puertos USB; por los que es posible introducir malware que se ejecutará sin ningún tipo de obstáculo.

Los investigadores han decidido censurar su propio trabajo para evitar que pueda usarse con fines malignos. Los nombres de los fabricantes y de los dispositivos no aparecen; y algunos detalles de los bugs han sido borrados, al menos hasta que sean arreglados por las compañías. Teniendo en cuenta la magnitud de estos errores, es poco probable que esto ocurra de la noche a la mañana.

Fuente: http://blog.segu-info.com.ar/2017/05/8000-vulnerabilidades-en-los.html

Visitas: 4